Firewall Site-to-site con IpFire

Objetivo: Configurar una VPN Site-to-Site con ipfire

Utilización: Esta práctica nos servirá para unir dos redes distintas a través de una VPN para cifrar el contenido de la comunicación. Con esto evitaremos que nos puedan robar información de dicha comunicación.

Infraestructura: Para esta practica necesitaremos la siguiente estructura:

Contaremos con dos Firewalls conectados por internet, tendremos unas ip publicas que normalmente tienen que ser ip´s fijas, si las tenemos dinámicas cada vez que nos cambien tendremos que cambiarlas en la configuración. Luego dispondremos de dos redes internas, unas que será la 192.168.101.0/24 y la otra será la 192.168.102.0/2. Esas serán las redes de dentro de los Firewalls

Primero configuraremos las redes de ambos Firewalls

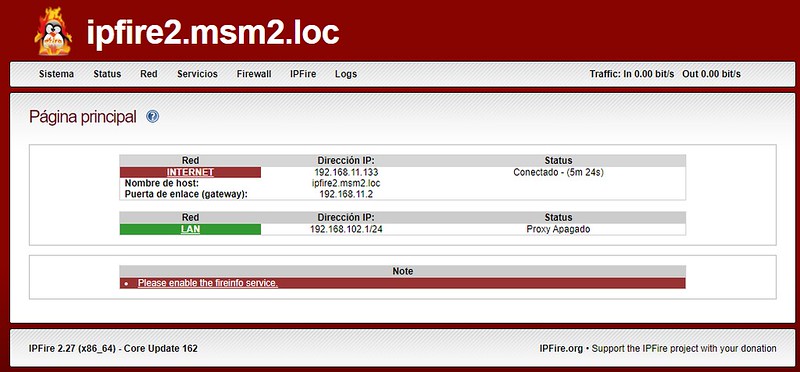

Firewall 1

En la Red LAN, la Verde estará configurado por DHCP, el será el encargado de proporcionar a dentro de la red las ip´s para los equipos.

Firewall 2

Ahora tendremos que crear una entidad certificadora para poder crear certificados de servidor y de usuarios.

Sin la entidad certificadora no podremos emitir los certificados para que la VPN SSL\TLS no nos funcionaria, podríamos utilizar otra forma de configurarla que sería con “Share-Key”, esta no necesitaría crear una entidad certificadora.

Pondremos los datos de la entidad certificadora.

Tendremos que poner los datos de la empresa, el nombre, los datos de Ubicación y demás.

Una vez creado se nos quedara así, luego lo tendremos que exportar para que el otro firewall tenga esa entidad certificadora.

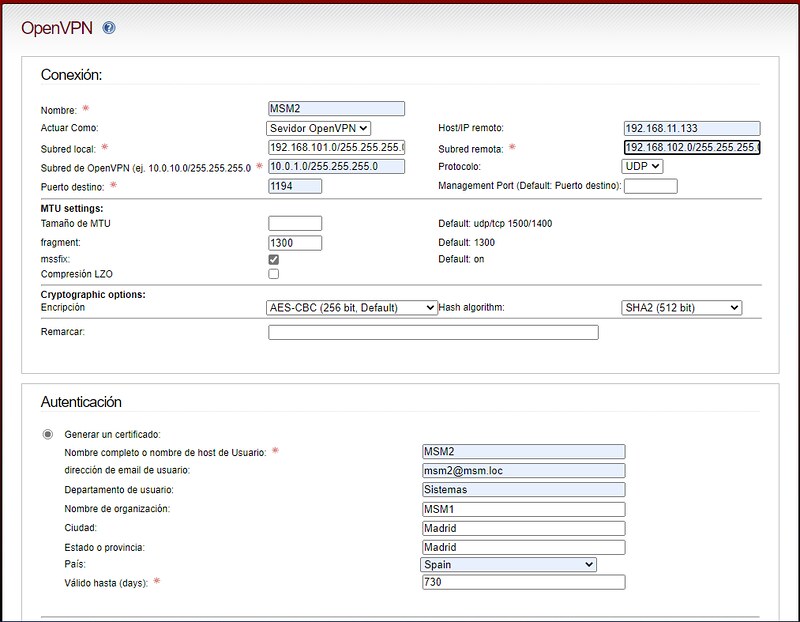

Ahora tendremos que crear el tipo de conexión, crearemos una red privada virtual, Net-to-Net

Pondremos los siguientes datos:

El Host\IP Remoto es la ip pública del firewall al que nos vamos a conectar.

Pondremos esa configuración, y ejecutamos la VPN

En el Firewall 2 nos traemos la entidad Certificadora

En este caso como habremos importado los archivos tendremos que importar los certificados

Agregamos el certificado de firewall que hemos creado para este, para identificar el equipo

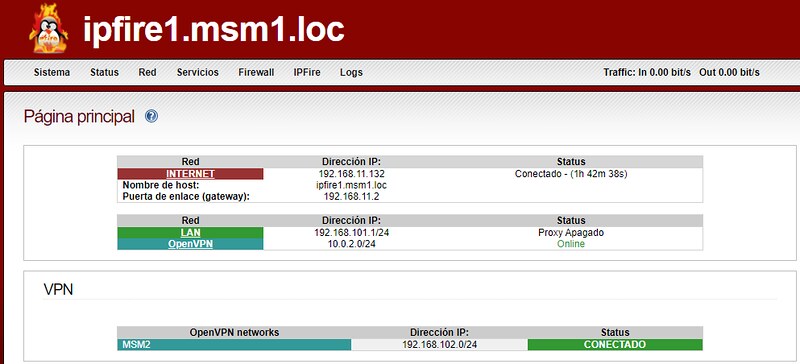

Y vemos que nos aparece conectado. El solo se conecta, no necesita que se configuren las reglas.

A continuación, crearemos las reglas de entrada y salida del firewall, para que la vpn nos permita tener comunicación, un simple ping, o para transferir archivos si tenemos un servidor de ficheros, así desde ambas sedes podrían acceder a carpetas o a aplicaciones que tengan suyas.

Y pondremos las siguientes reglas en el Firewall 2

Una vez se hayan realizado las configuraciones de las reglas del Firewall, nos aparecerán como conectados. Ya tendremos comunicación bidireccional.

Y ahí tendremos la configuración del segundo Firewall

Pruebas:

Desde el cliente 1 vemos que podemos realizar un ping a las redes internas del firewall 1 y firewall 2

Haciendo un Tracert vemos los puntos de saltos por los que pasa para realizar la conexión

Y vemos que desde el cliente 2 vemos lo mismo, las redes internas del firewall 1 y el firewall 2

Y desde el Cliente dos también podemos ver que con un tracert router realiza dos saltos, el firewall 1 y el firewall 2

Ya tendríamos configurados los dos Firewalls, con una VPN de Site-to-Site, los firewalls se comunican entre ellos y los clientes de ambos igual.

La comunicación actual entre los clientes pasa por los Firewalls, a través de la VPN, lo que significa que esta encriptada la comunicación, en caso de que intercepten la comunicación no podrán ver la información ya que estaría encriptada.

Autor/a: Nicolás Ayuso Bernal

Curso: Administración de Sistemas MultiCloud Azure y AWS

Centro: Tajamar

Año académico: 2021-2022